History

所有流经 Yakit 的请求,都会在 History 中记录下来,我们可以通过该页面,查看传输的数据内容,对数据进行测试和验证。同时,对于拦截到的历史请求,都可以进行 web fuzzer进行进一步的测试,也可以对数据包进行插件的扫描等等的操作。

我们先对该页面的所有选项进行逐一介绍。

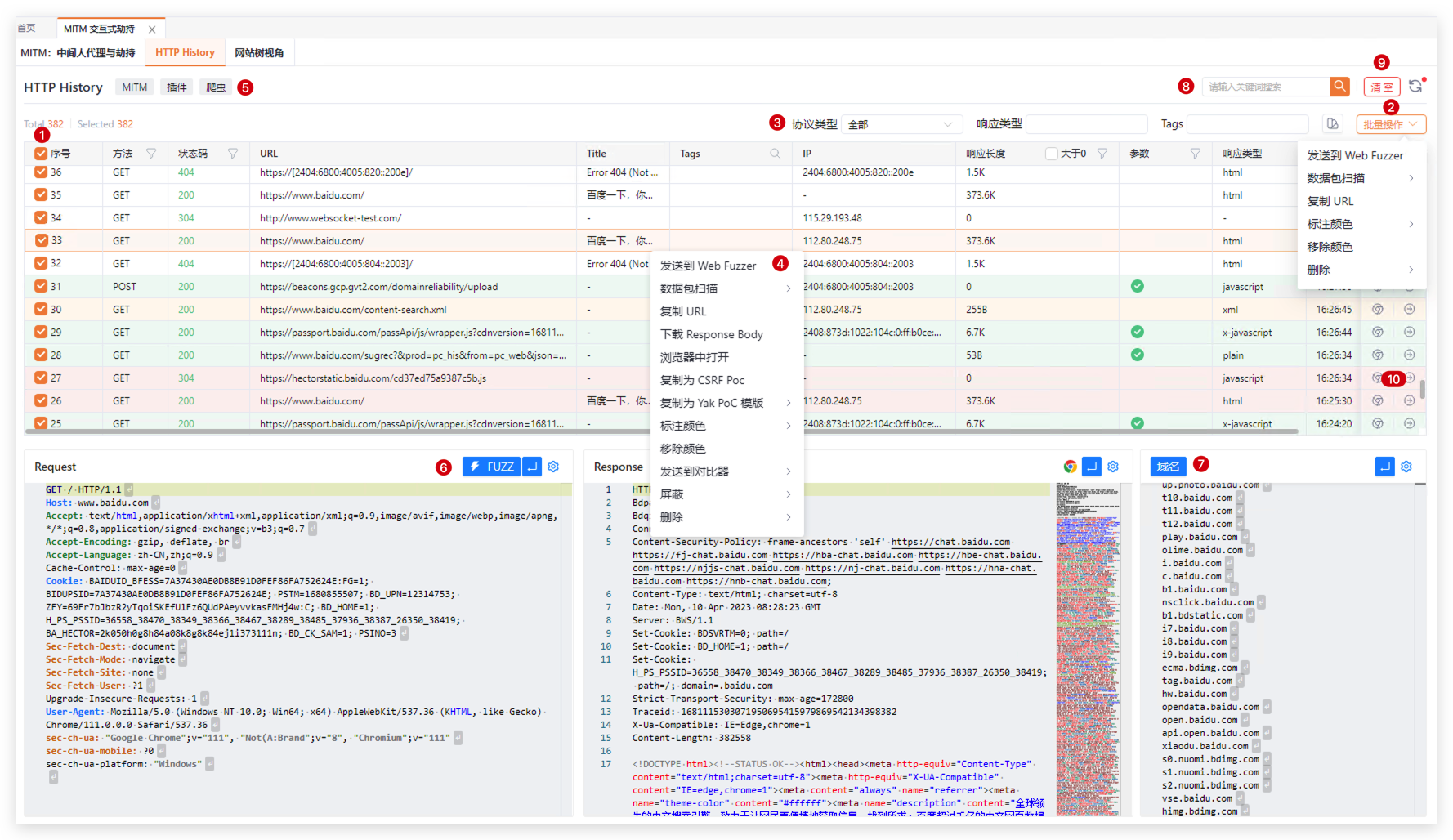

- 勾选或全选数据请求,勾选请求后可以到 ②批量操作进行批量的操作。

- 批量操作,具体内容如图所示。

- 筛选框,可以根据对协议类型、响应类型、Tags 单独或组合进行按条件筛选。

- 指定单独的某条数据包,单击右键后即可对该条数据进行操作,具体可操作内容如图所示。

- HTTP history 内容筛选器,

MITM: MITM交互劫持的所有流量,插件:使用任何插件都会在插件-history留下请求记录。爬虫:之前章节学习的基础工具中的基础爬虫发出的所有请求都会记录在爬虫--history - 点击

fuzz该条数据会被发送至 web fuzzer模块 - 该数据包中涉及的域名都会被提取出来

- 根据关键字搜索某条数据包

- 清空所有数据

History中的所有数据包,均支持对数据包进行单个操作,或者批量操作,具体操作可分为:

- 选择数据包进行漏洞扫描

- 复制为POC模板(CSRF POPOC/yak POC/Portscan POC)

- 标记颜色

- 数据包作为数据对比

- 屏蔽删除

- 下载 Response body

其次选择单个数据包也可以对数据包进行编解码,修改请求类型等操作。

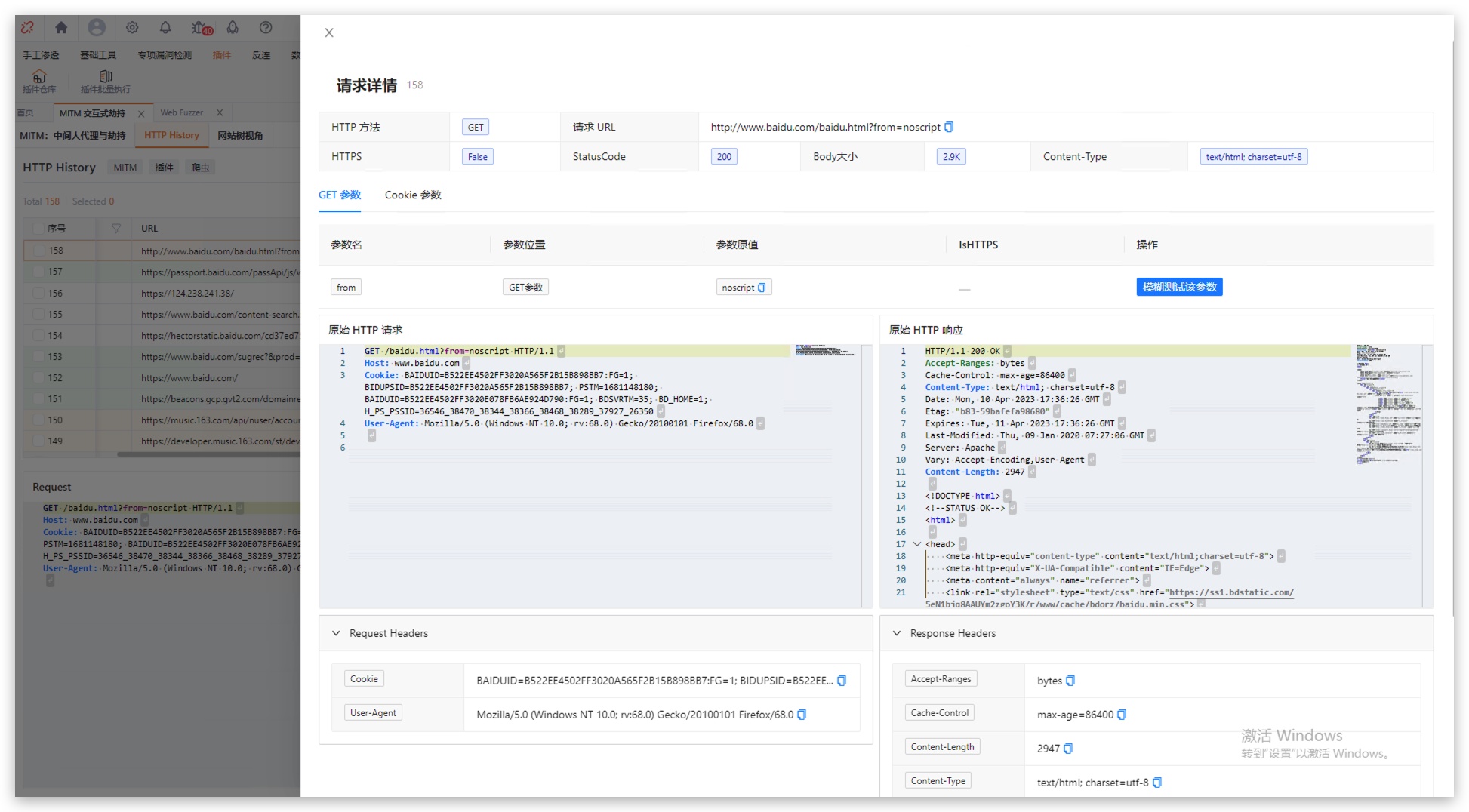

History的消息列表中主要包含请求序列号、请求协议和主机名、请求的方式、服务器端返回的HTTP状态码、URL路径、网站title、网站ip、请求长度、大小、等信息。

通过这些信息,我们可以对一次客户端与服务器端交互的HTTP消息详情做出准确的分析,同时,在最左边的操作栏,点击浏览器图标可以在浏览器中打开该请求对应的url,点击箭头图标即可查看该请求详细的内容。