WebLogic插件使用

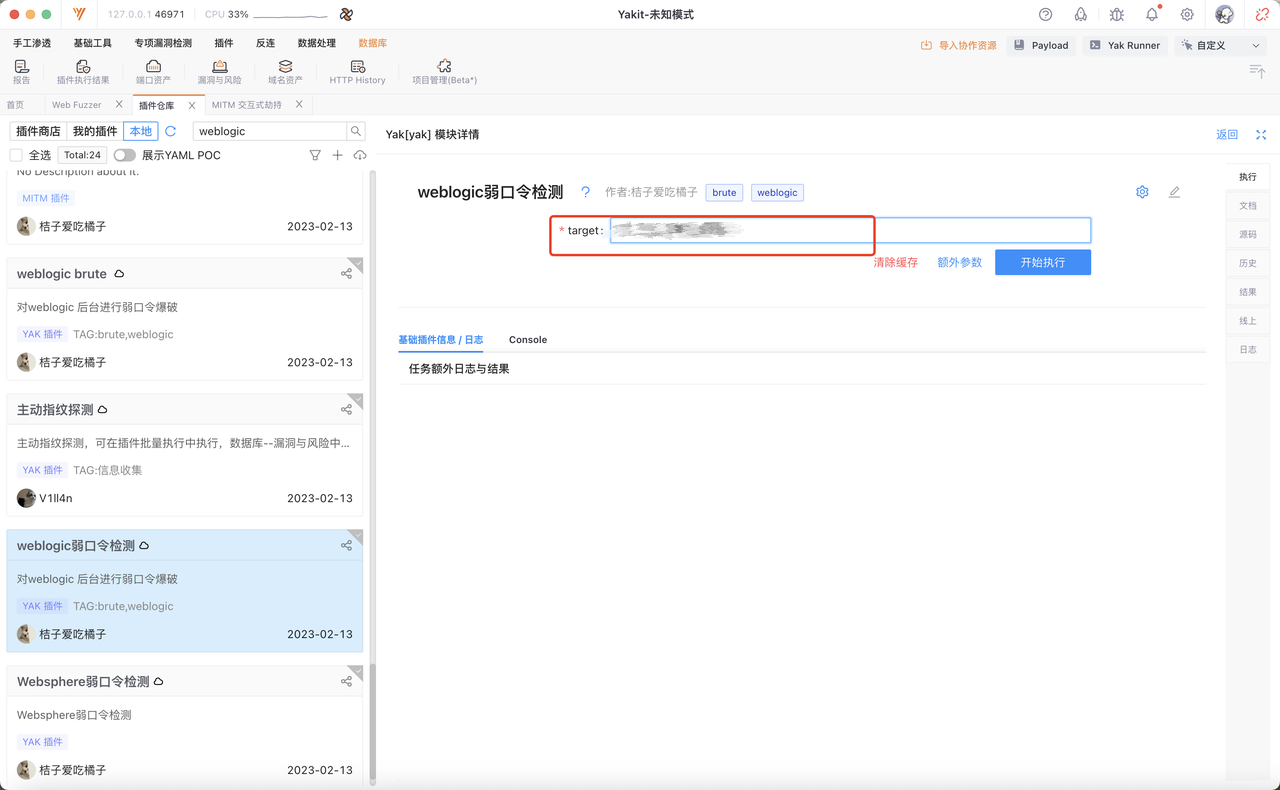

1 WebLogic弱口令检测#

插件id:

249d4e4d-d52f-4d54-adfb-f9d480ef1214

测试过程:

测试网站为vulhub靶场 将测试网站地址输入到该插件扫描目标栏

成功爆破出弱口令

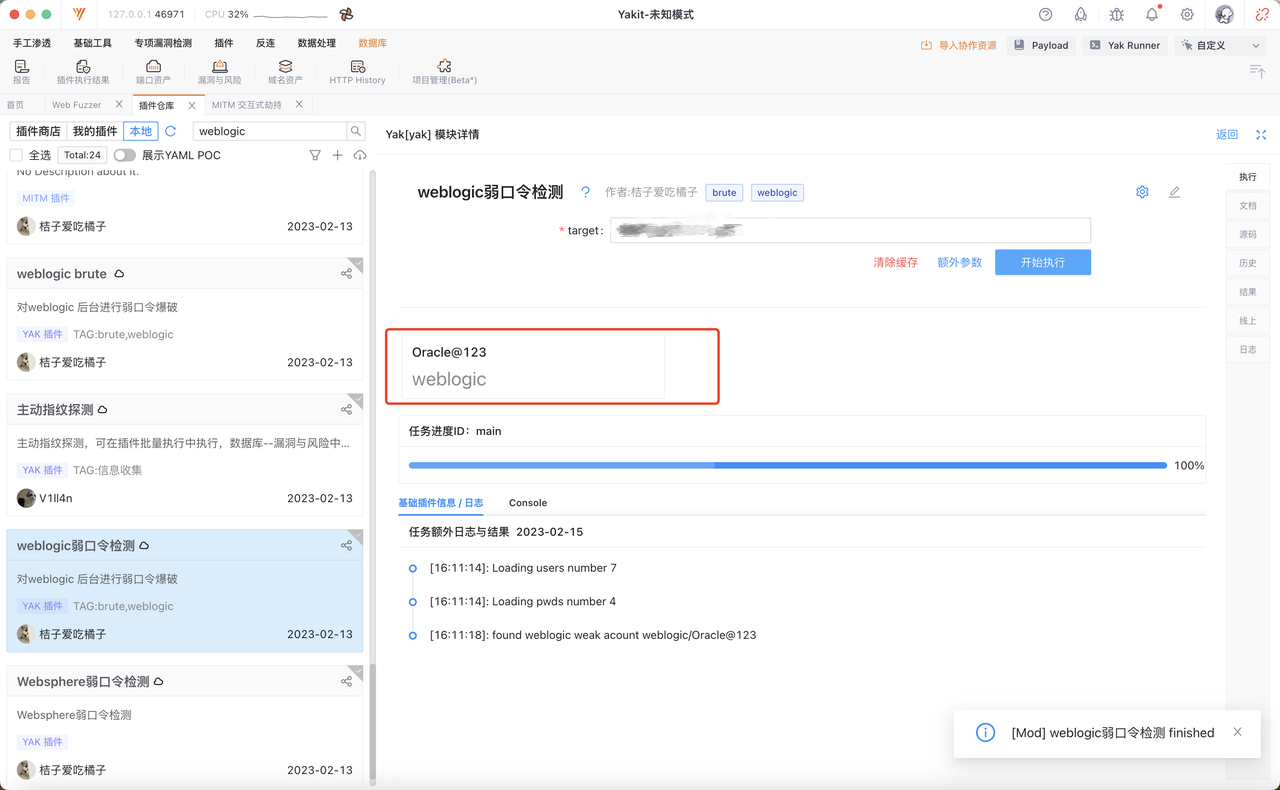

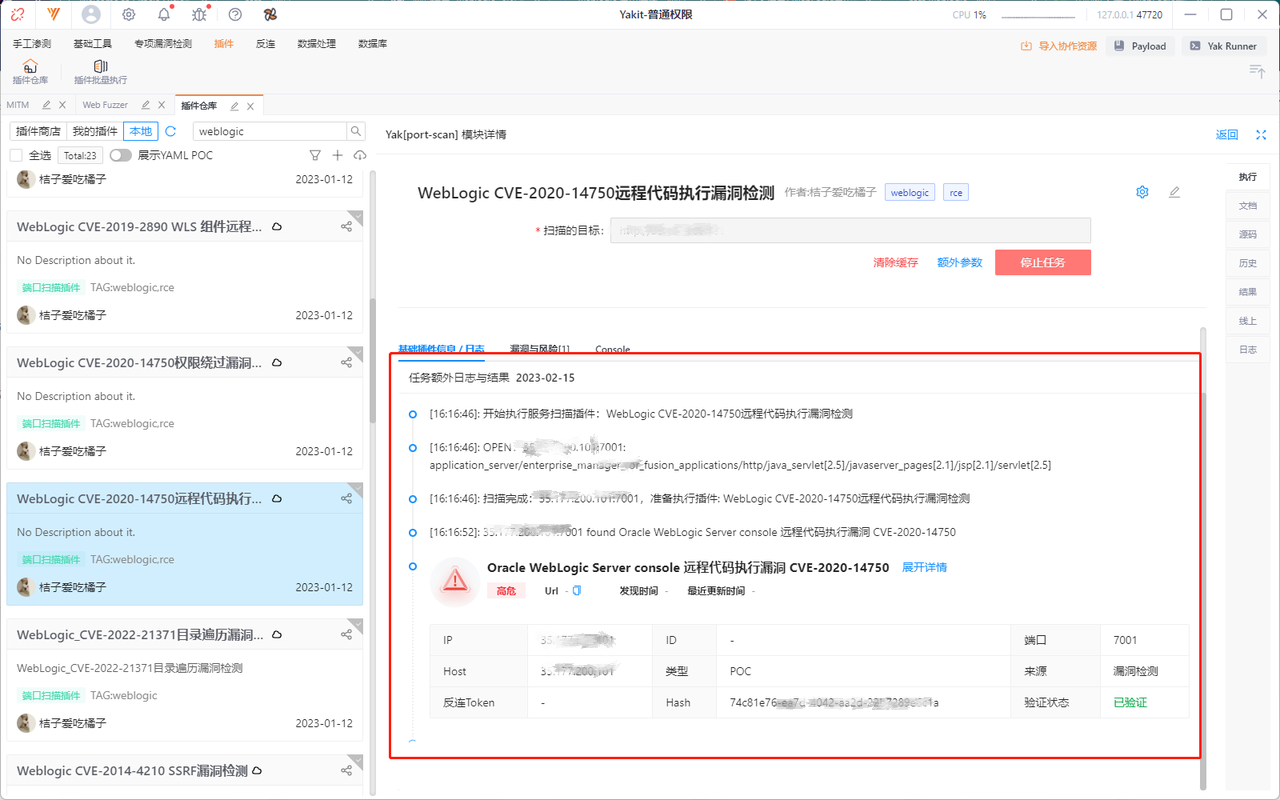

2 WebLogic brute#

插件id:

f614898e-9ba8-45ba-9948-7dd9372399af

测试过程:

目标中输入ip:端口 点击开始执行 可以看到口令爆破成功

3 CVE-2020-14750 权限绕过漏洞#

插件id:

Yakit正在努力编写~

测试过程:

暂无案例

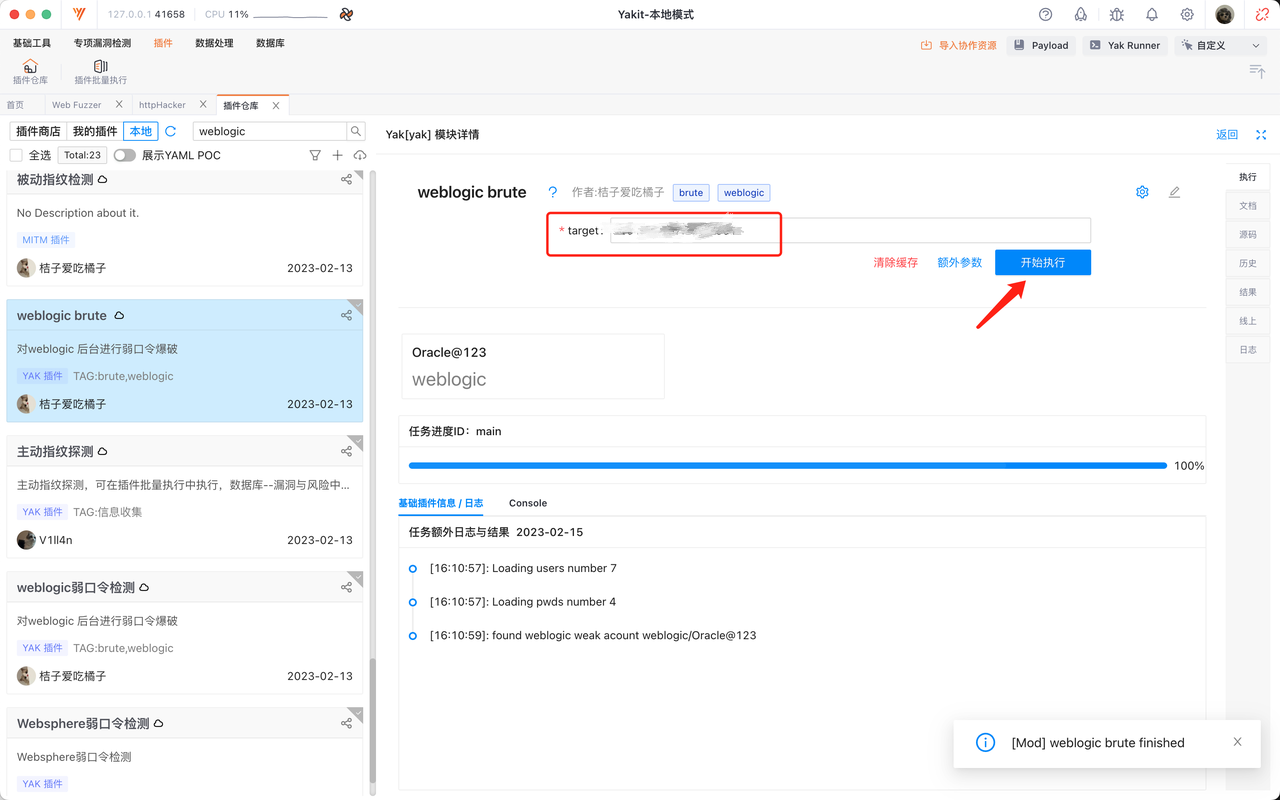

4 CVE-2020-14750 远程代码执行漏洞#

插件id:

b14bf01e-0f76-44c5-b6cc-d849b26fafab

测试过程:

yakit添加扫描url 并且添加额外参数 成功检测到漏洞存在

5 CVE-2022-21371 目录遍历漏洞#

插件id:

ec71f446-eb20-4ad3-ad5c-5f46428331e9

测试过程:

暂无案例

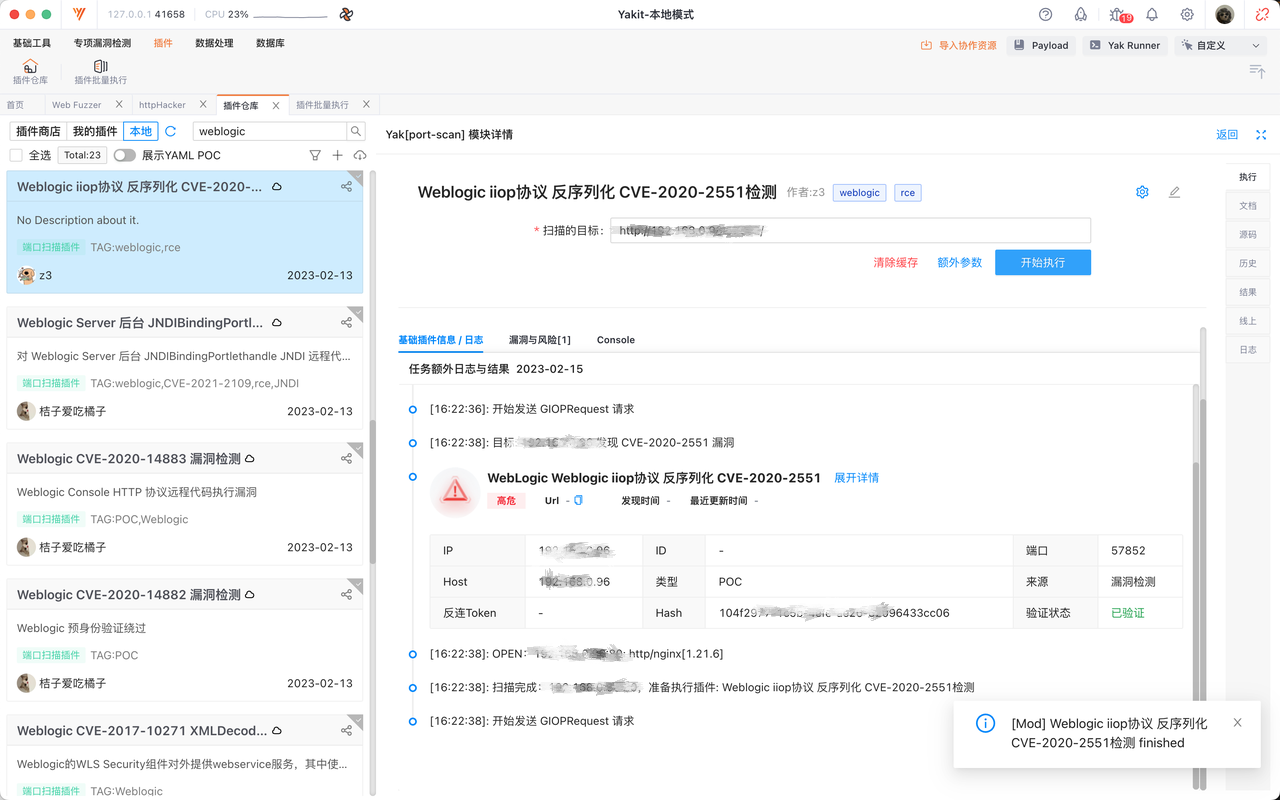

6 CVE-2020-2551 iiop协议 反序列化#

插件id:

3bd6073a-5c43-471c-9c41-c93cd9ce67ff

测试过程:

将vulfocus靶场ip地址输入到该插件扫描目标栏,并将额外参数修改为靶场端口 插件成功检测出该漏洞

7 wls9-async 组件反序列化漏洞CVE-2019-2729#

插件id:

82a88e1d-9ec1-49d8-a34d-47f5d5370289

测试过程:

将vulfocus靶场ip地址输入到该插件扫描目标栏,并将额外参数修改为靶场端口 插件成功检测出该漏洞

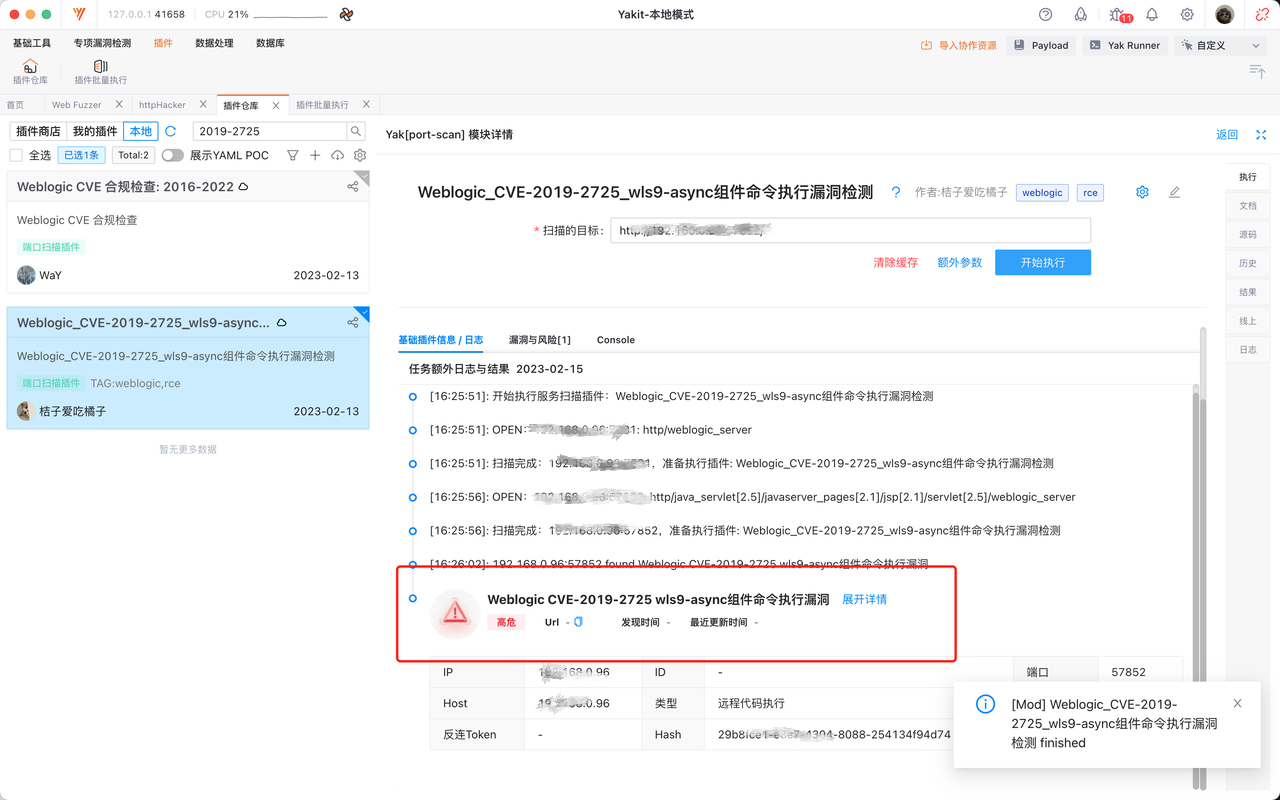

8 CVE-2019-2725 wls9-async组件命令执行漏洞#

插件id:

e6046bd1-85ec-4b6c-bf6e-fa28639da3fc

测试过程:

输入要扫描的ip和端口,点击开启执行,成功检测到漏洞存在

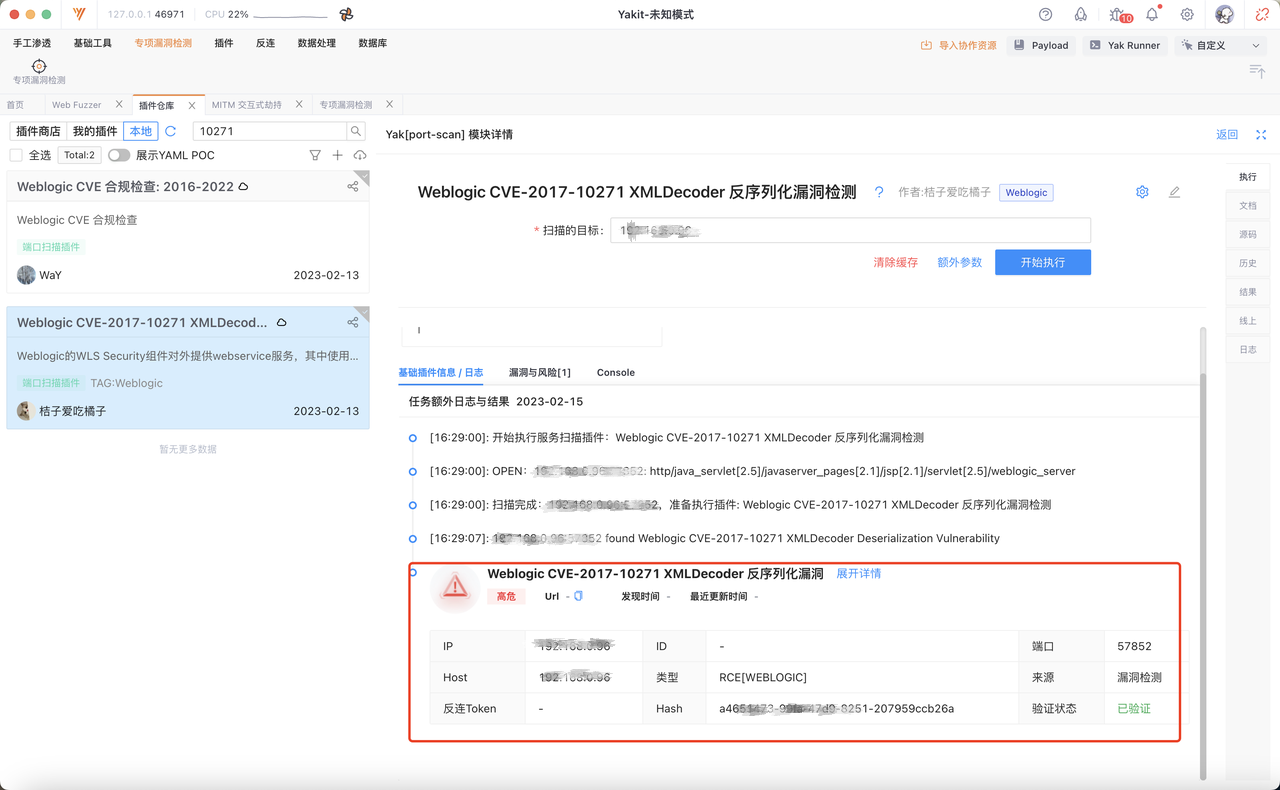

9 CVE-2017-10271 XMLDecoder 反序列化漏洞检测#

插件id:

12add865-54f4-4ffd-8698-e9676bfe671d

测试过程:

将vulfocus靶场ip地址输入到该插件扫描目标栏,并将额外参数修改为靶场端口 插件成功检测出该漏洞

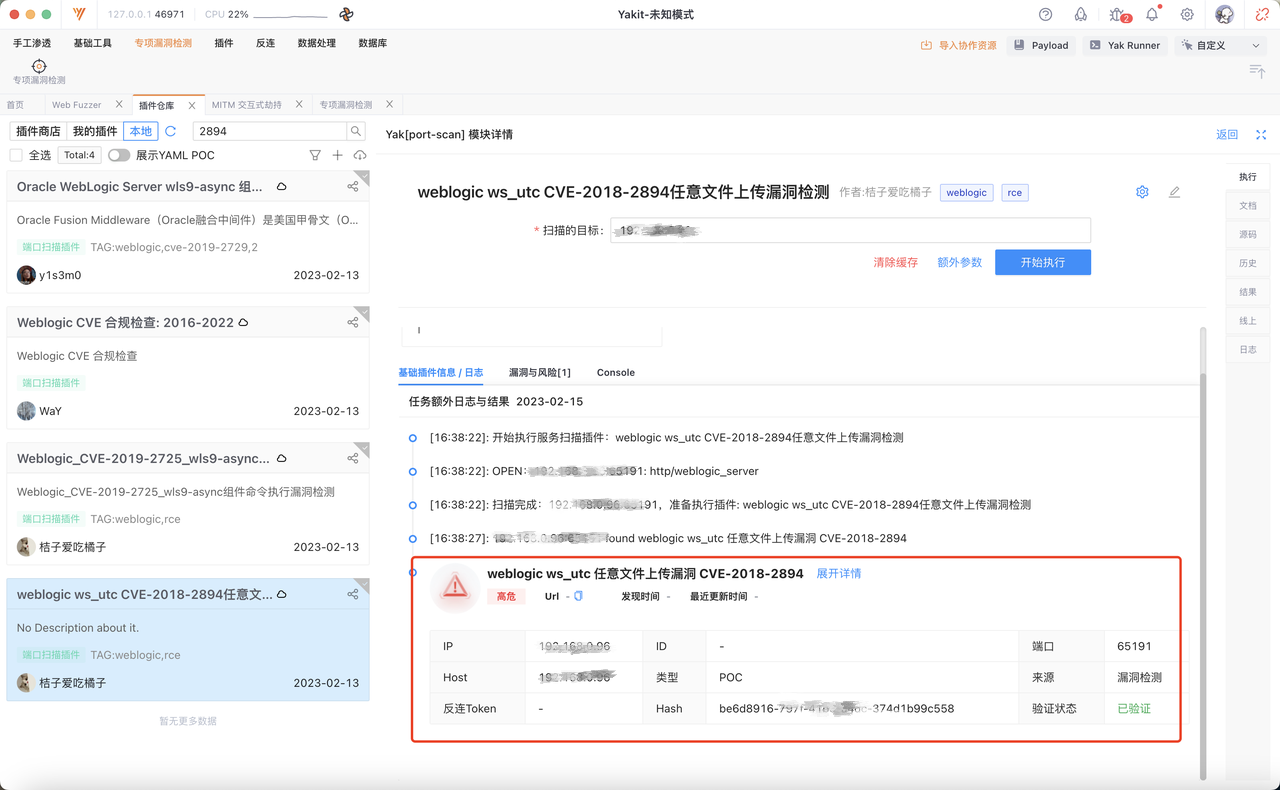

10 ws_utc CVE-2018-2894任意文件上传漏洞检测#

插件id:

f4df26c8-d86c-4dfb-9008-c169280e2851

测试过程:

将vulfocus靶场ip地址输入到该插件扫描目标栏,并将额外参数修改为靶场端口 插件成功检测出该漏洞

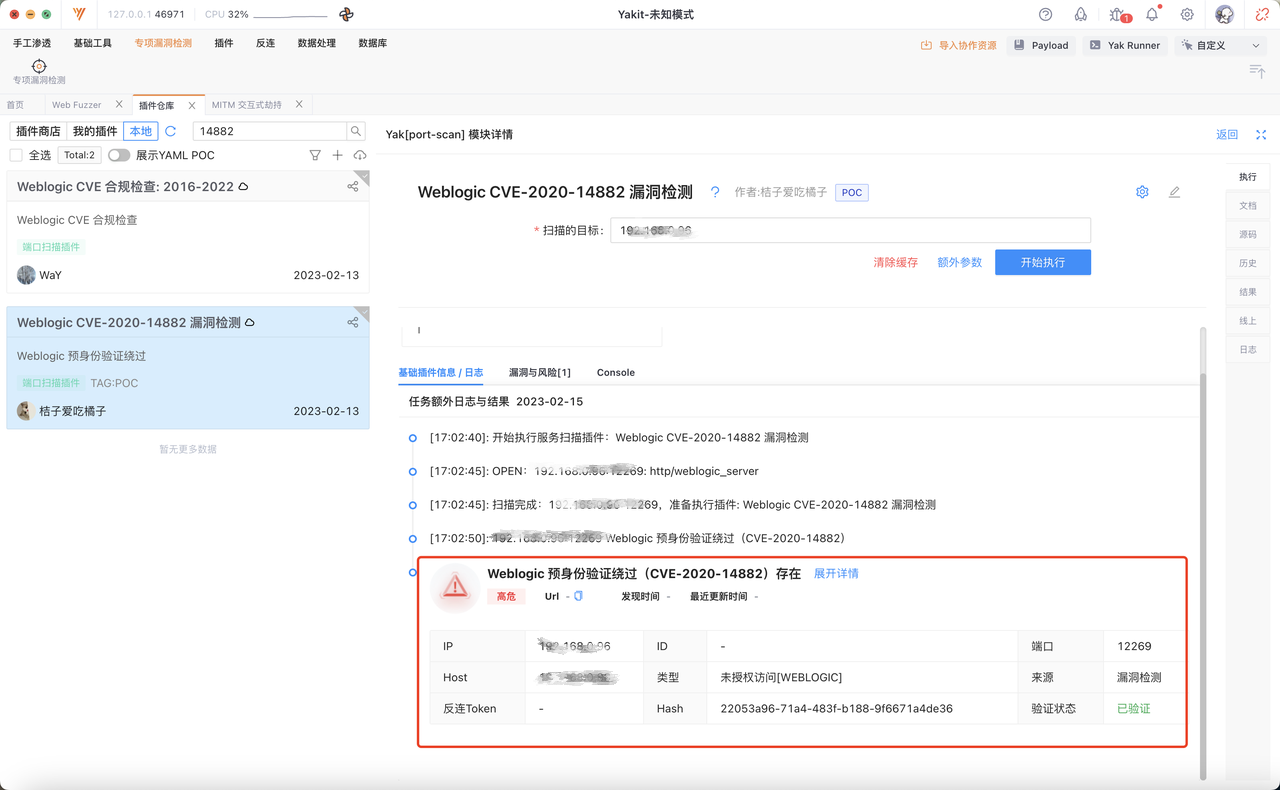

11 CVE-2020-14882 漏洞检测#

插件id:

36c3e49a-7a4f-4d2f-97ca-01edc63c3ad1

测试过程:

将vulfocus靶场ip地址输入到该插件扫描目标栏,并将额外参数修改为靶场端口 插件成功检测出该漏洞

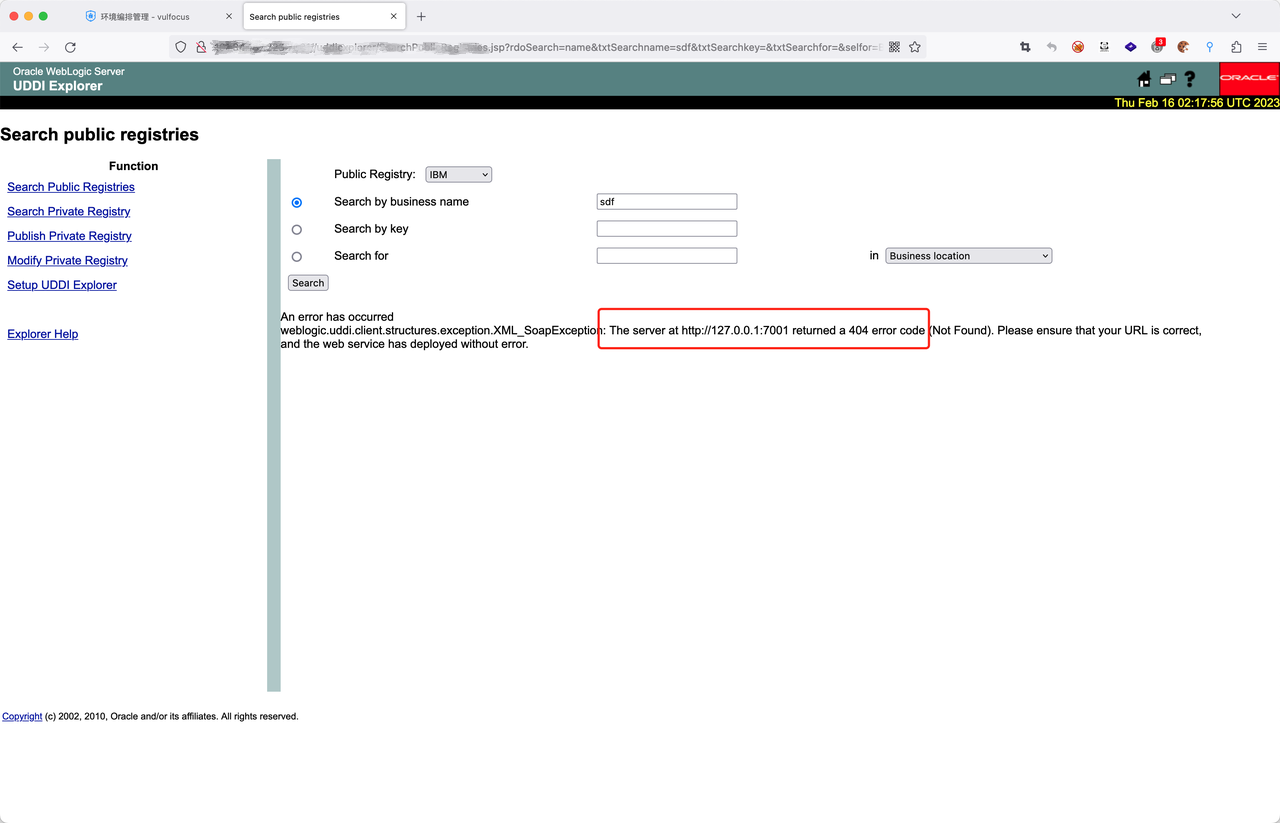

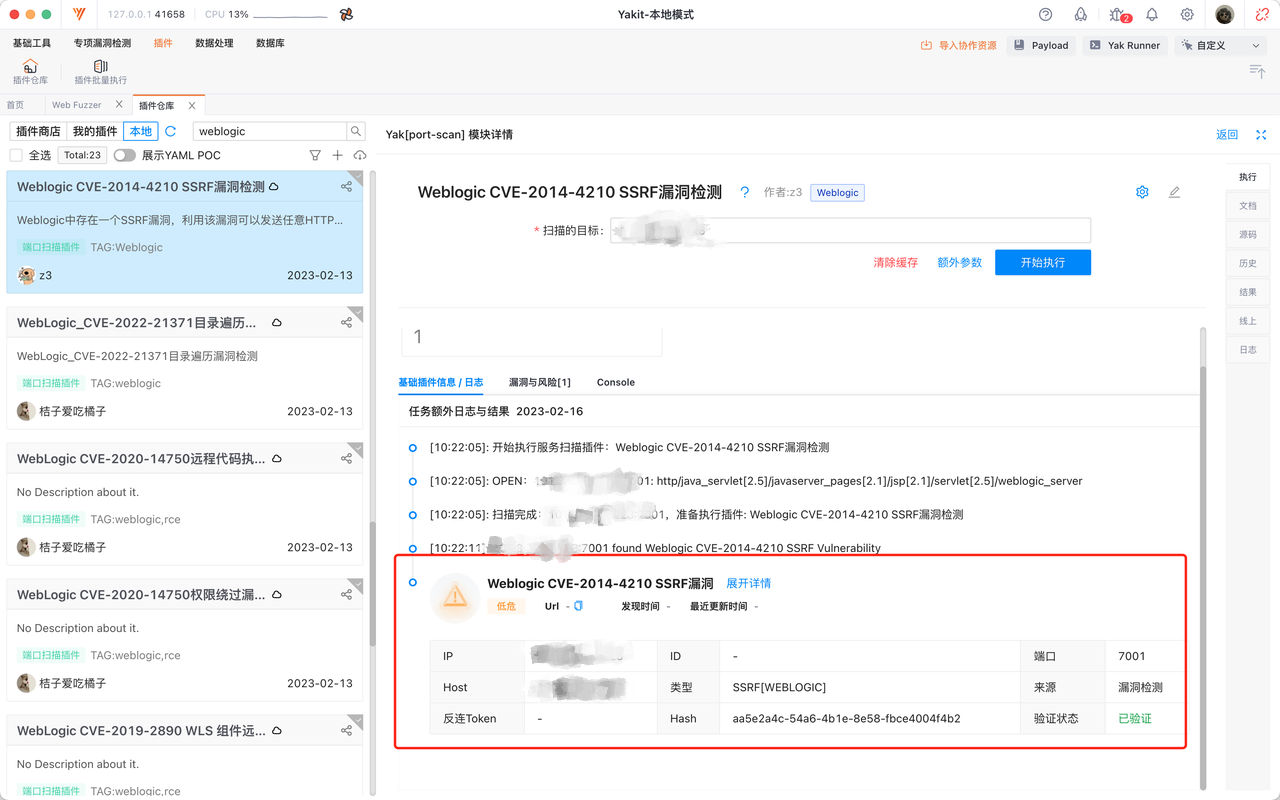

12 CVE-2014-4210 SSRF漏洞检测#

插件id:

a0d284a0-c947-472d-870e-68ce63e1e760

测试过程:

首先手动发送了数据包构造了一下,发现ssrf漏洞存在

使用插件进行探测,目标直接输入待扫描的ip,额外参数输入端口 点击开始执行,成功检测到漏洞

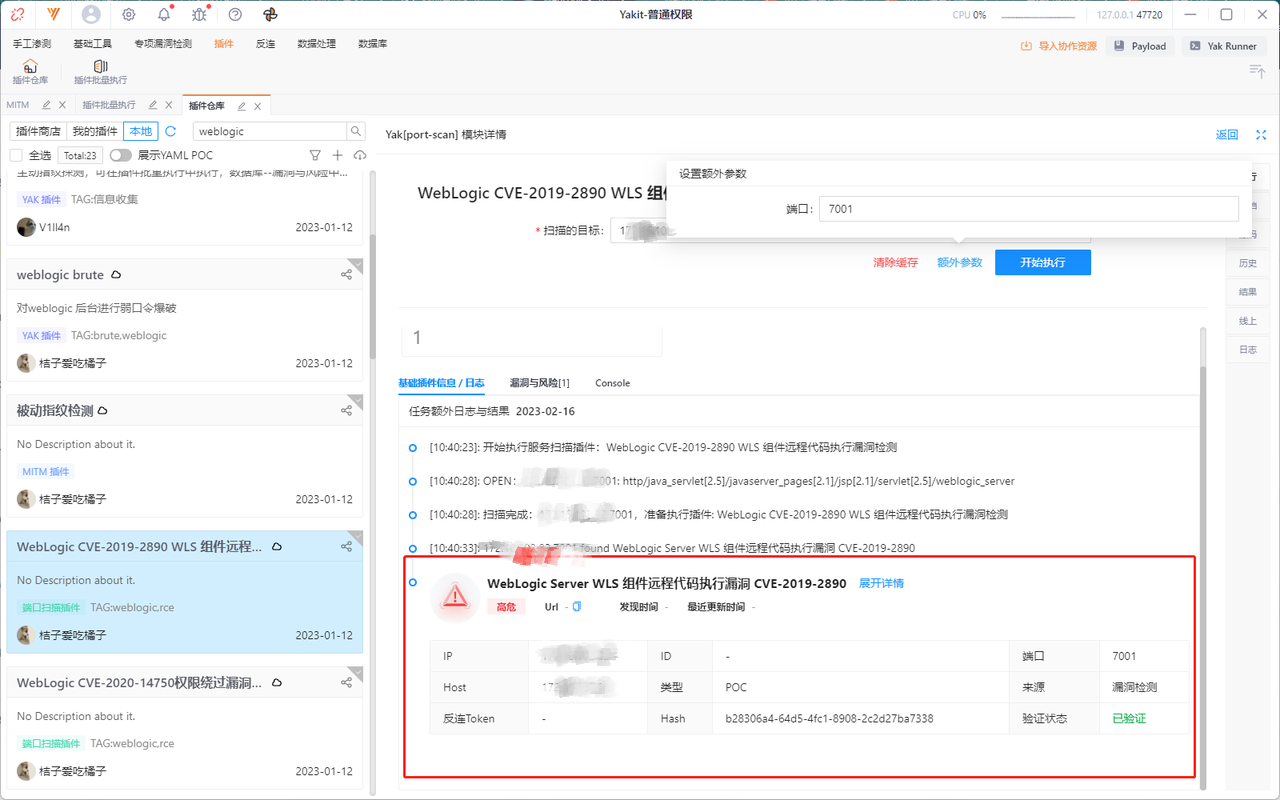

13 CVE-2019-2890 WLS 组件远程代码执行漏洞#

插件id:

fc9bf90c-a8b4-4e23-8989-cadf8b7de8fa

测试过程:

将vulhub靶场ip地址输入到该插件扫描目标栏,并将额外参数修改为靶场端口 插件成功检测出该漏洞

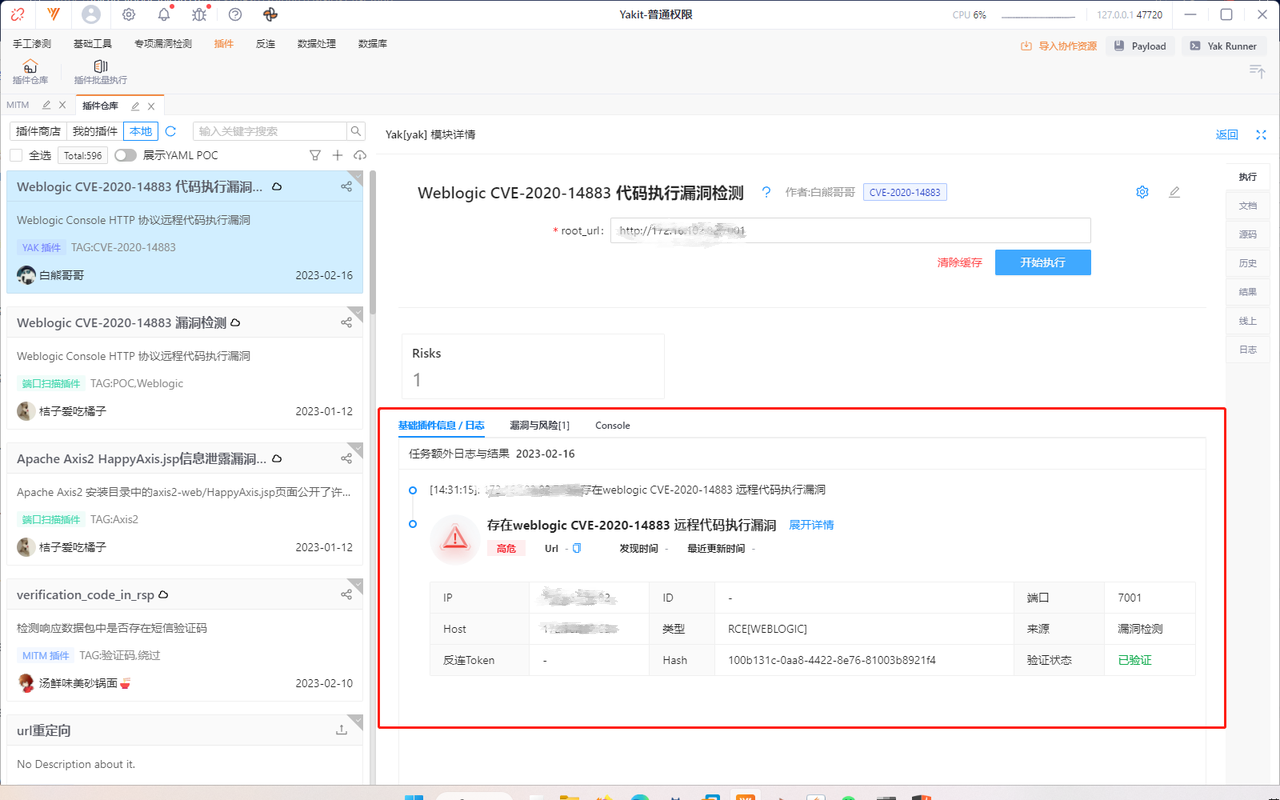

14 WebLogic CVE-2020-14883#

插件id:

62eca933-9f1d-4c34-bd15-b089f4d6a55d

测试过程:

输入要扫描的ip和端口,点击开启执行,成功检测到漏洞存在

15 后台 JNDIBindingPortlethandle#

插件id:

Yakit正在努力编写~

测试过程:

暂无案例