Spring插件使用

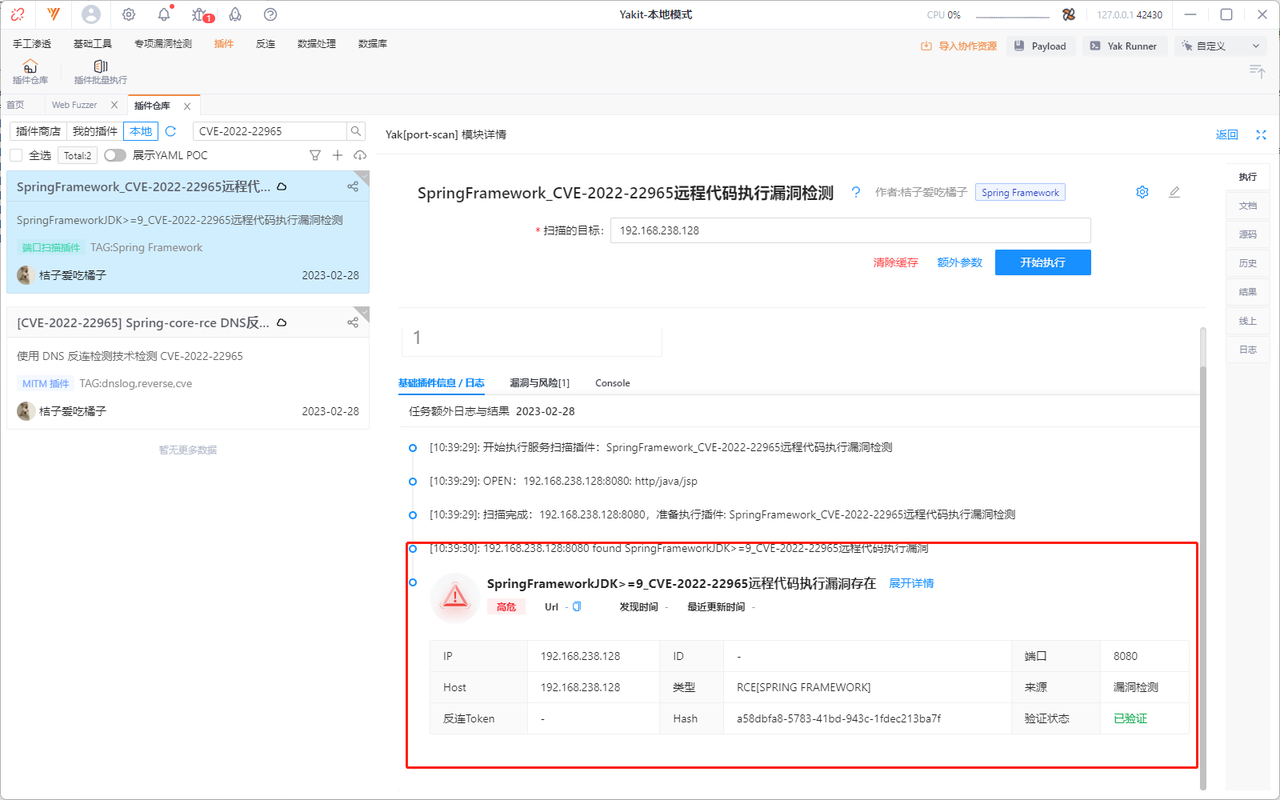

1 CVE-2022-22965 远程代码执行漏洞#

插件id:

552eee98-1201-40bd-bc4a-019ce80c3655

测试过程:

Yakit插件输入url + 端口得出测试结果

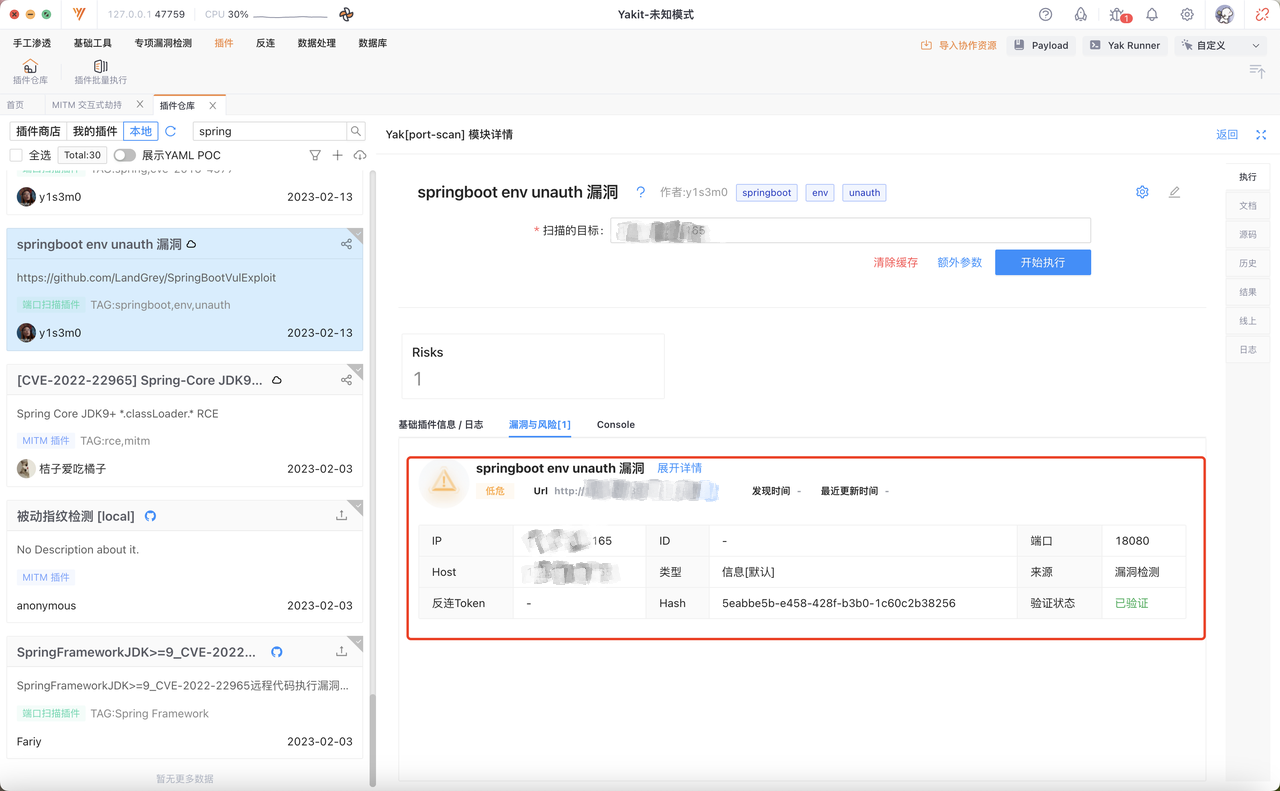

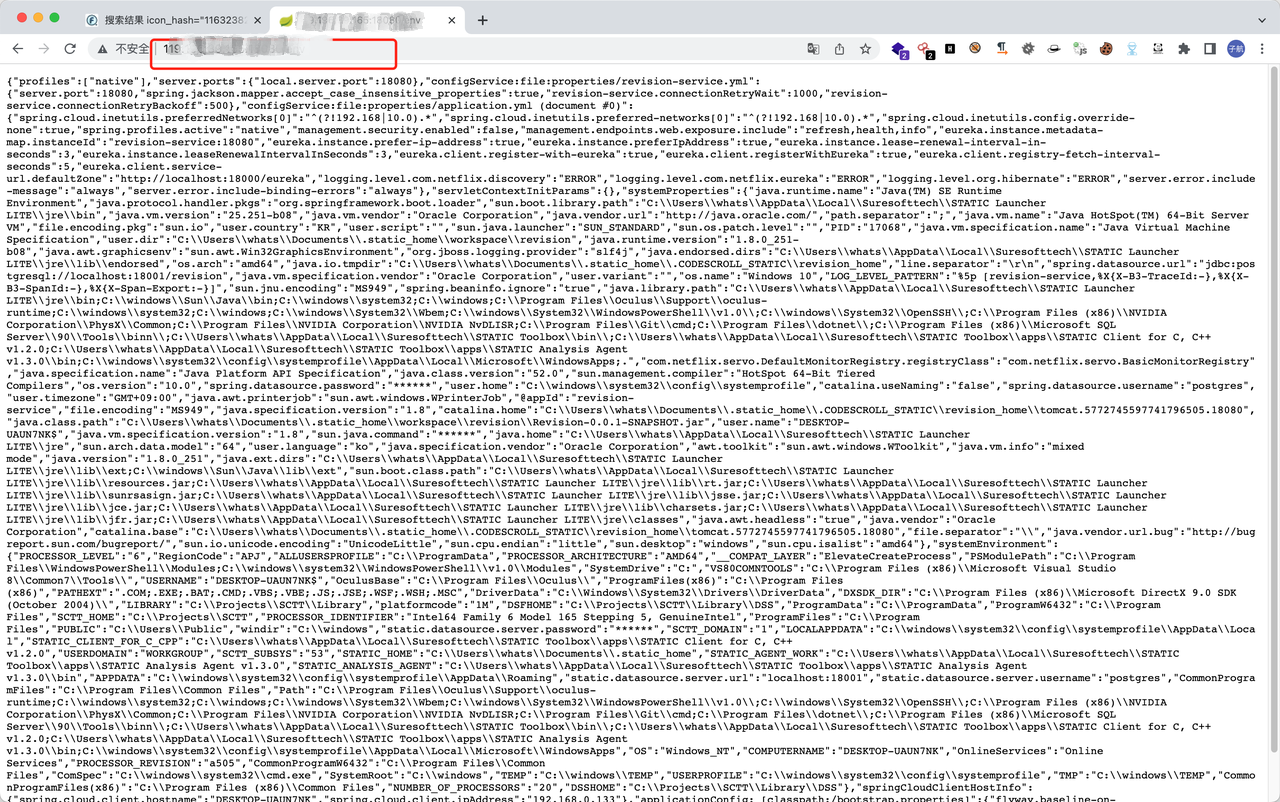

2 springboot env unauth 漏洞#

插件id:

edde968f-5246-44c3-b0fd-7af3eaacfa96

测试过程:

Yakit插件输入url + 端口得出测试结果

测试网站真正存在漏洞的路径是/env

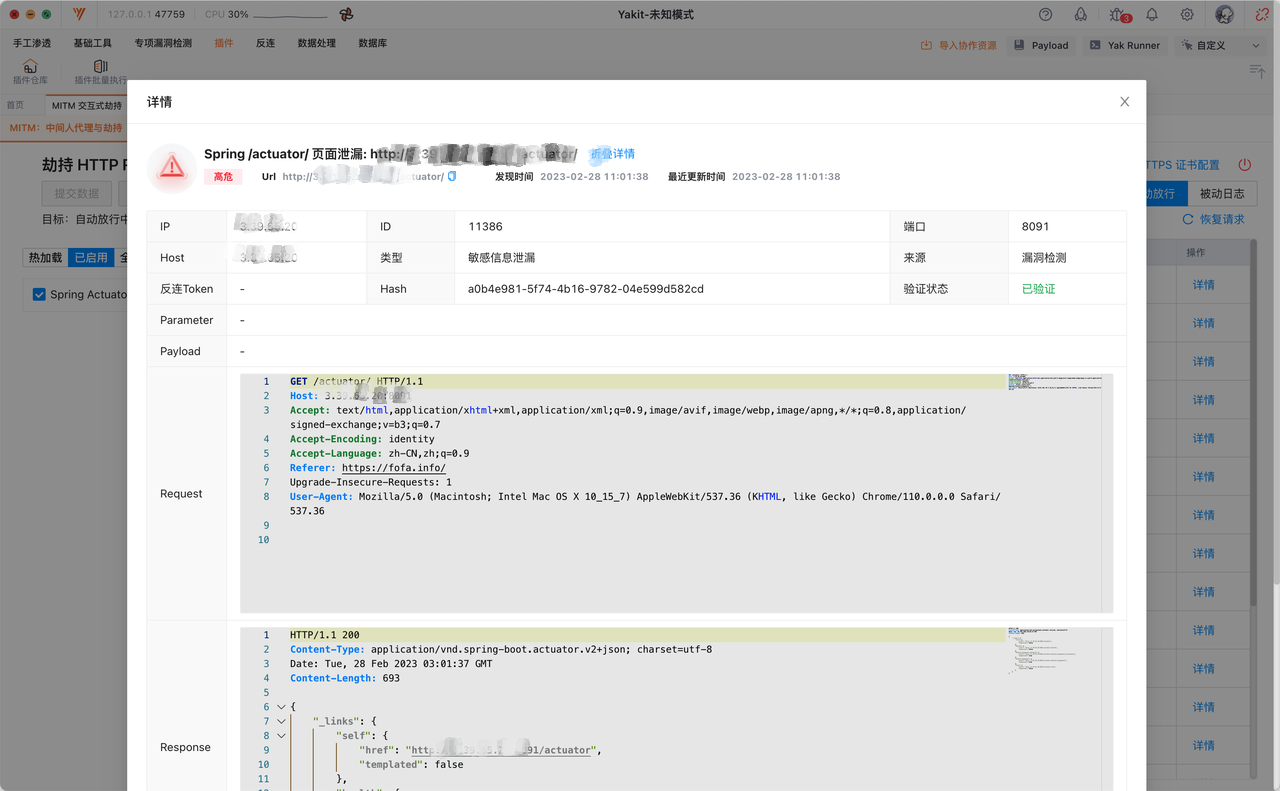

3 Spring Actuator 敏感信息泄漏#

插件id:

c6195a4c-6a1f-4240-b0b8-f148a7d84b4f

测试过程:

Yakit挂着插件成功检测出漏洞

4 CVE-2018-1273 漏洞检测#

插件id:

d0b071ec-2518-48d7-befe-d1e2acd66ee3

测试过程:

靶场环境:Vulhub 访问url:

使用yakit插件对该站点进行测试:输入url+端口号

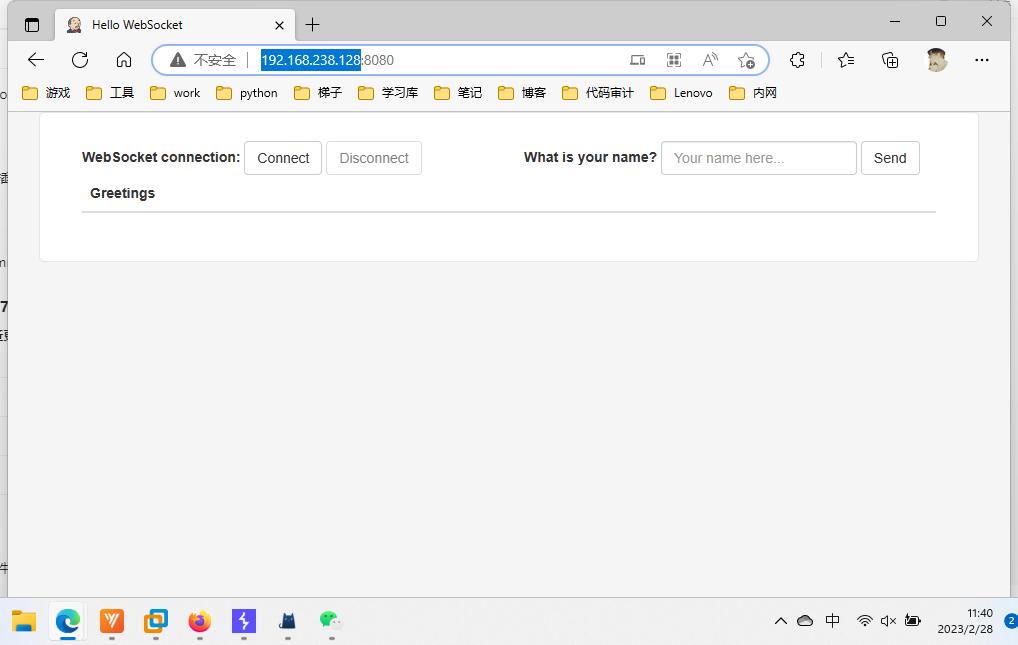

5 CVE-2022-22963 漏洞检测#

插件id:

823238dd-db66-4024-8dd3-5404060f8d5c

测试过程:

使用yakit插件对该站点进行测试:输入url+端口号

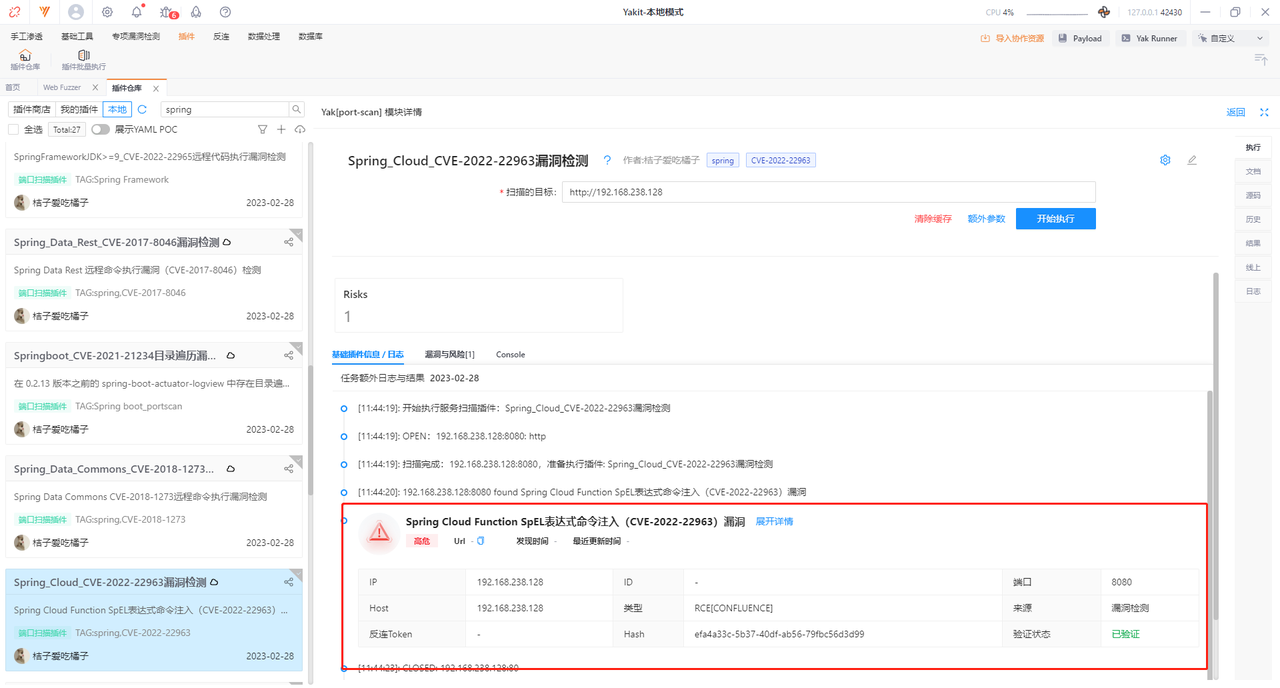

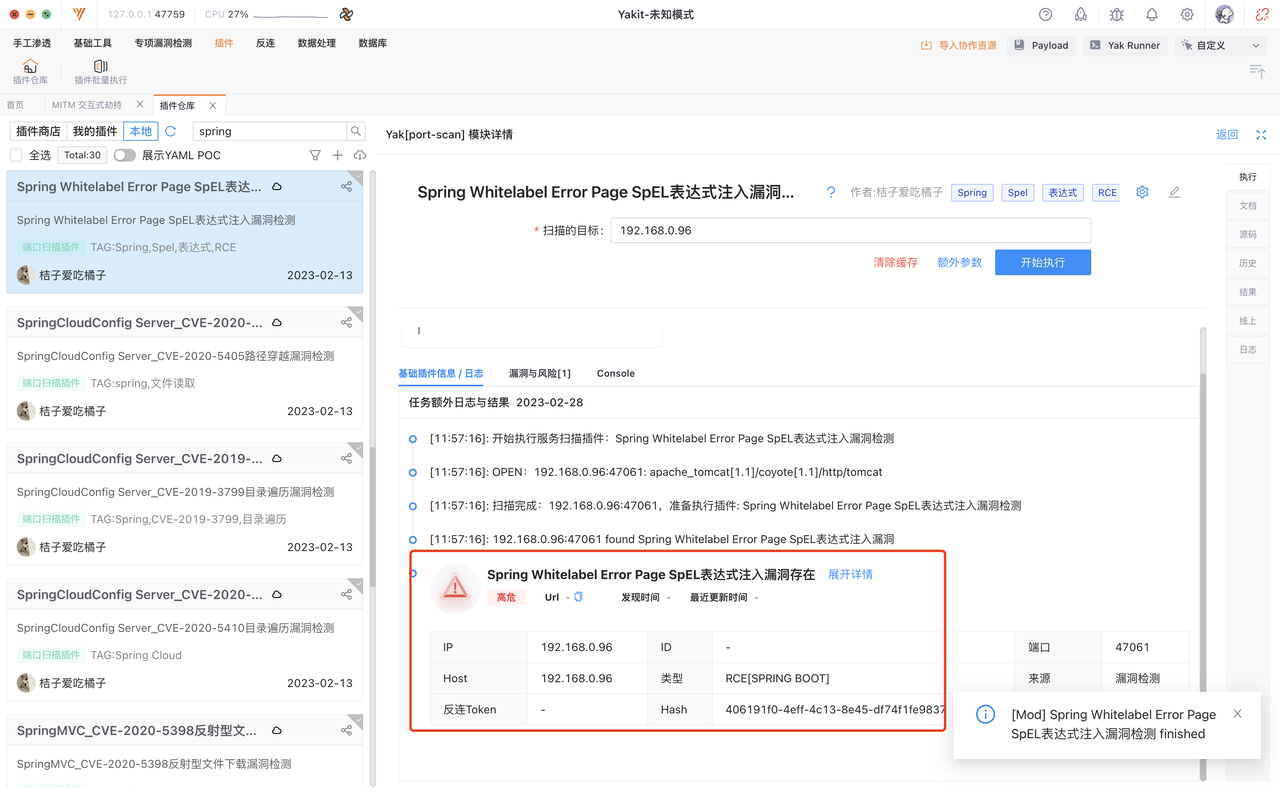

6 Spring Cloud Function SPEL表达式注入漏洞#

插件id:

0934ab9c-9d75-445a-a2eb-d4b39dfcb1aa

测试过程:

使用yakit插件对该站点进行测试:输入url+端口号

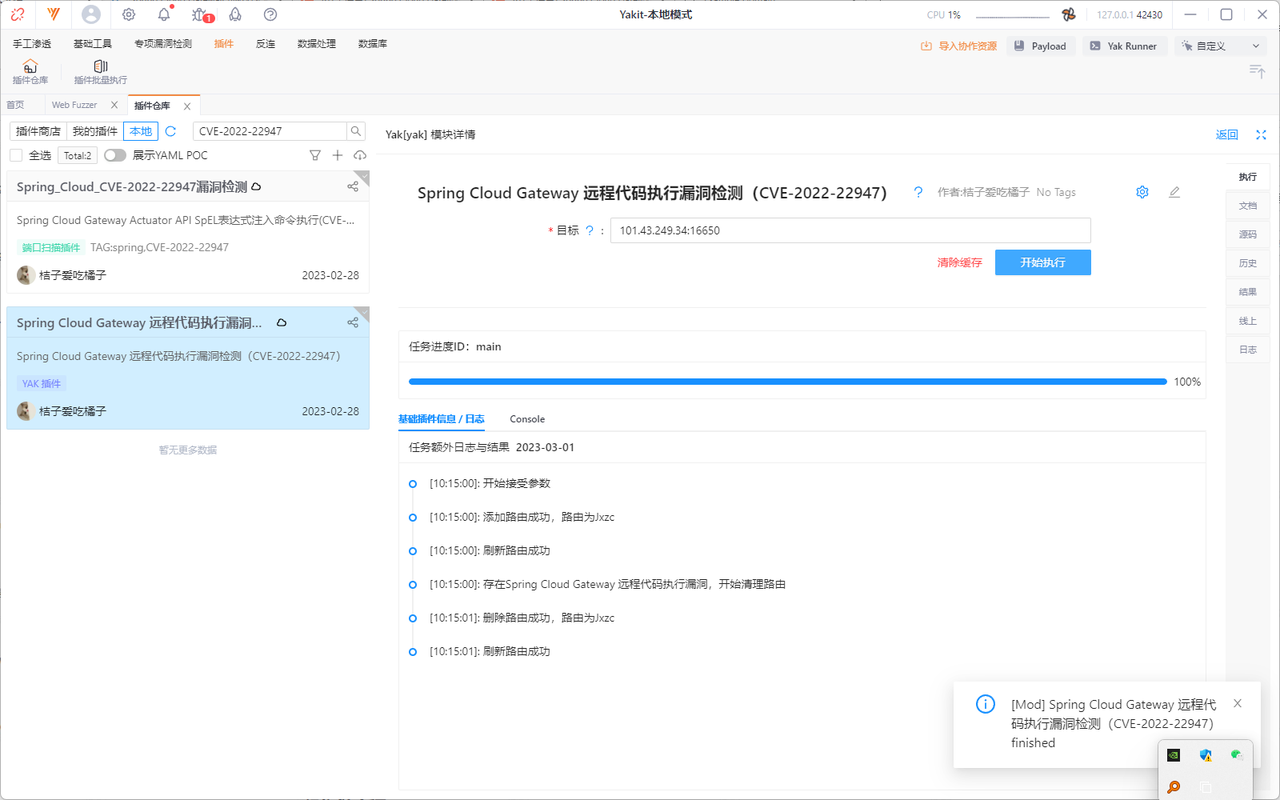

7 CVE-2022-22947 漏洞检测#

插件id:

8c784bb1-80c8-449f-8dfc-00022bbb65f7

测试过程:

使用yakit插件对该站点进行测试:输入url+端口号

8 CVE-2020-5398 反射型文件下载漏洞#

插件id:

5cb01b5a-c29f-4e4a-8d4c-0152545a14ce

测试过程:

Yakit插件输入url加端口后开始执行测试,得到测试结果

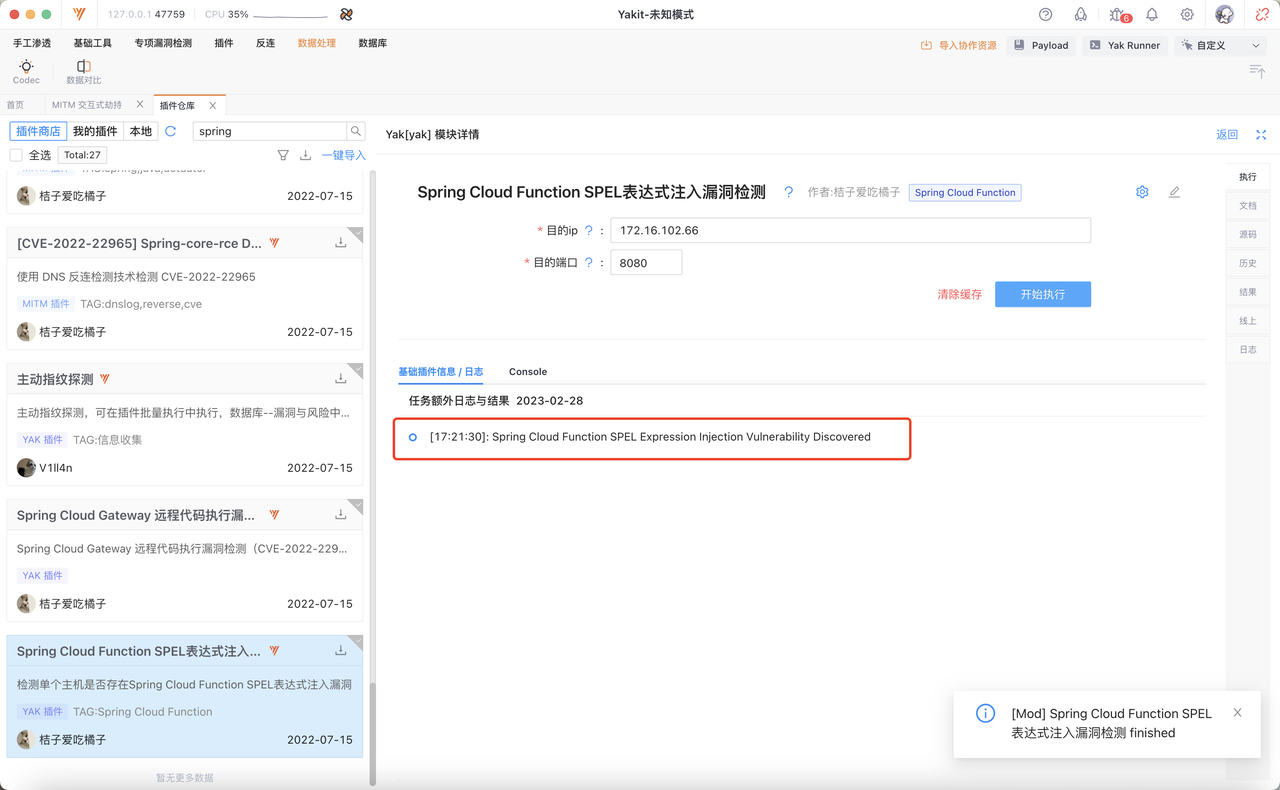

9 Spring Whitelabel Error Page SpEL表达式注入漏洞#

插件id:

b770e799-ce06-459c-8d27-ead1ece640ba

测试过程:

Yakit插件输入url加端口后开始执行测试,得到测试结果

10 CVE-2020-5410 目录遍历漏洞检测#

插件id:

675af3f1-e1a4-48e1-bb93-5db0967cceed

测试过程:

Yakit插件输入url加端口后开始执行测试,得到测试结果

11 CVE-2019-3799 目录遍历漏洞#

插件id:

c0ea2e04-1dde-41f7-ad76-3216a7289a61

测试过程:

暂无案例

12 Spring Security OAuth RCE SpEL注入漏洞#

插件id:

Yakit正在努力编写~

测试过程:

暂无案例

13 Spring Cloud Gateway 远程代码执行漏洞#

插件id:

05c0973e-c2eb-4003-b420-019e66f93ff6

测试过程:

Yakit插件输入url加端口后开始执行测试,得到测试结果

14 CVE-2017-8046 漏洞检测#

插件id:

19584629-4991-496b-8f17-c0487b25144e

测试过程:

Yakit插件输入url加端口后开始执行测试,得到测试结果

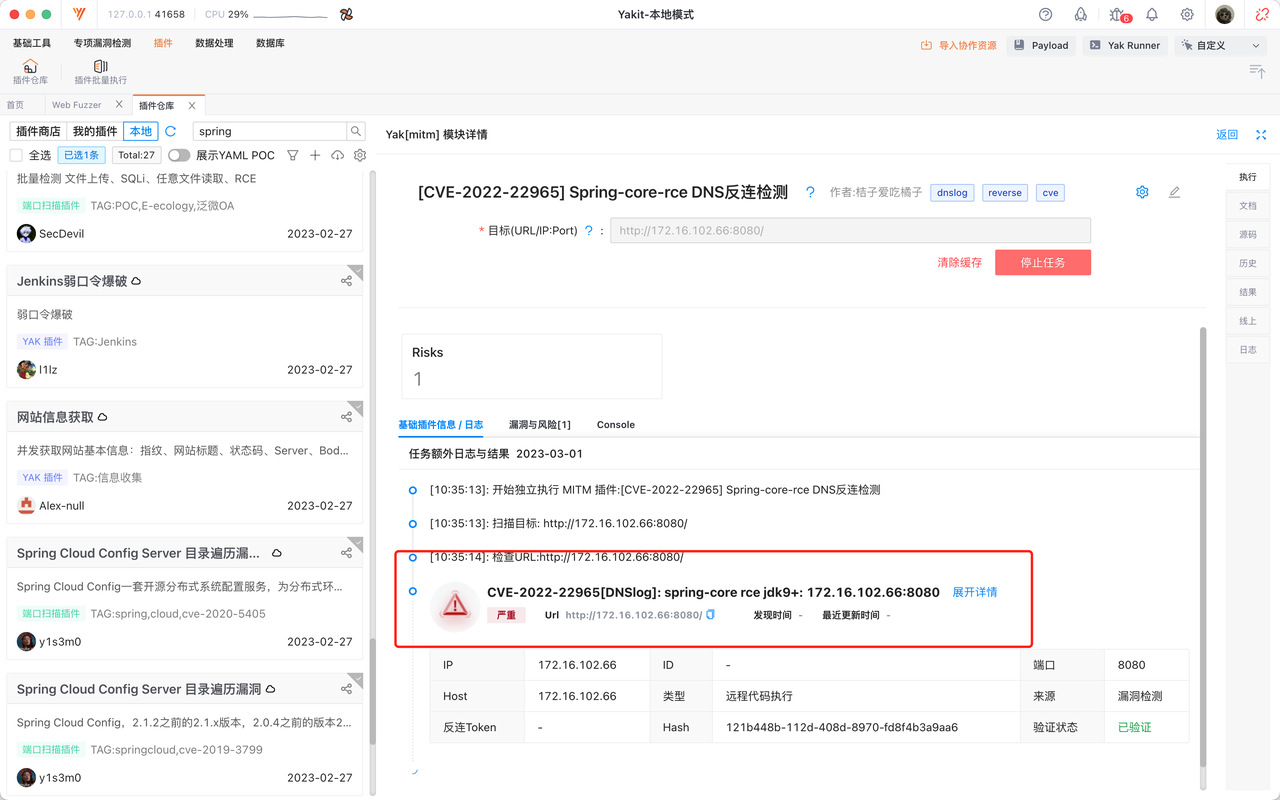

15 CVE-2022-22965 DNS反连检测#

插件id:

2ac82fa2-bd21-4f40-933b-963821bdf52c

测试过程:

Yakit插件输入url加端口后开始执行测试,得到测试结果

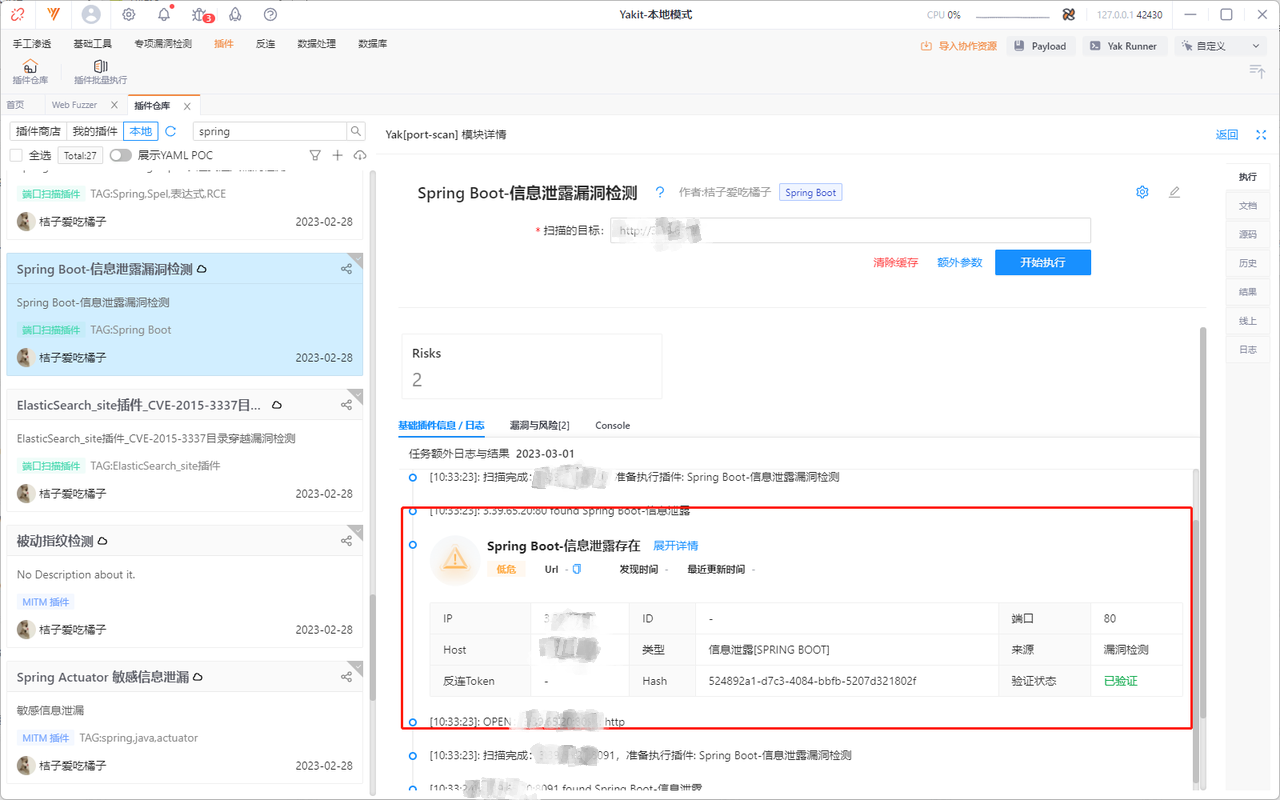

16 Spring Boot-信息泄露漏洞#

插件id:

21ee4a8-8c2b-45a1-981e-ba9ee340bfc8

测试过程:

Yakit插件输入url加端口后开始执行测试,得到测试结果

17 Spring Cloud Config Server 目录遍历漏洞#

插件id:

Yakit正在努力编写~

测试过程:

暂无案例

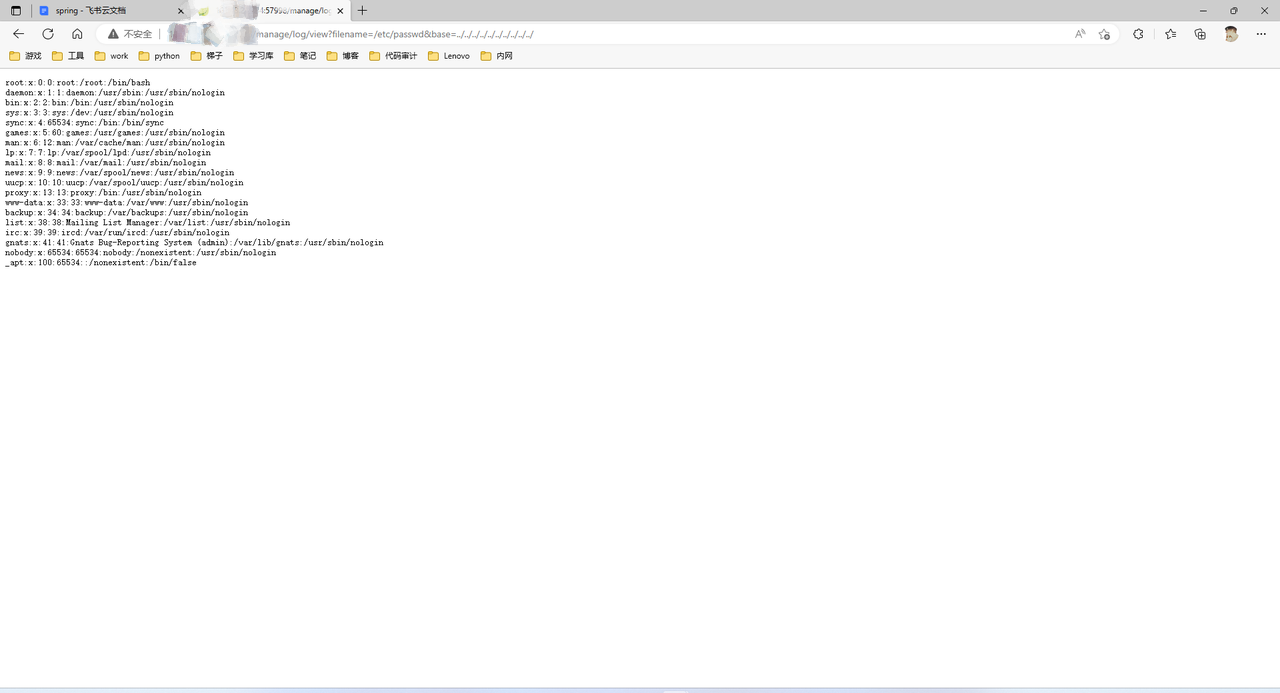

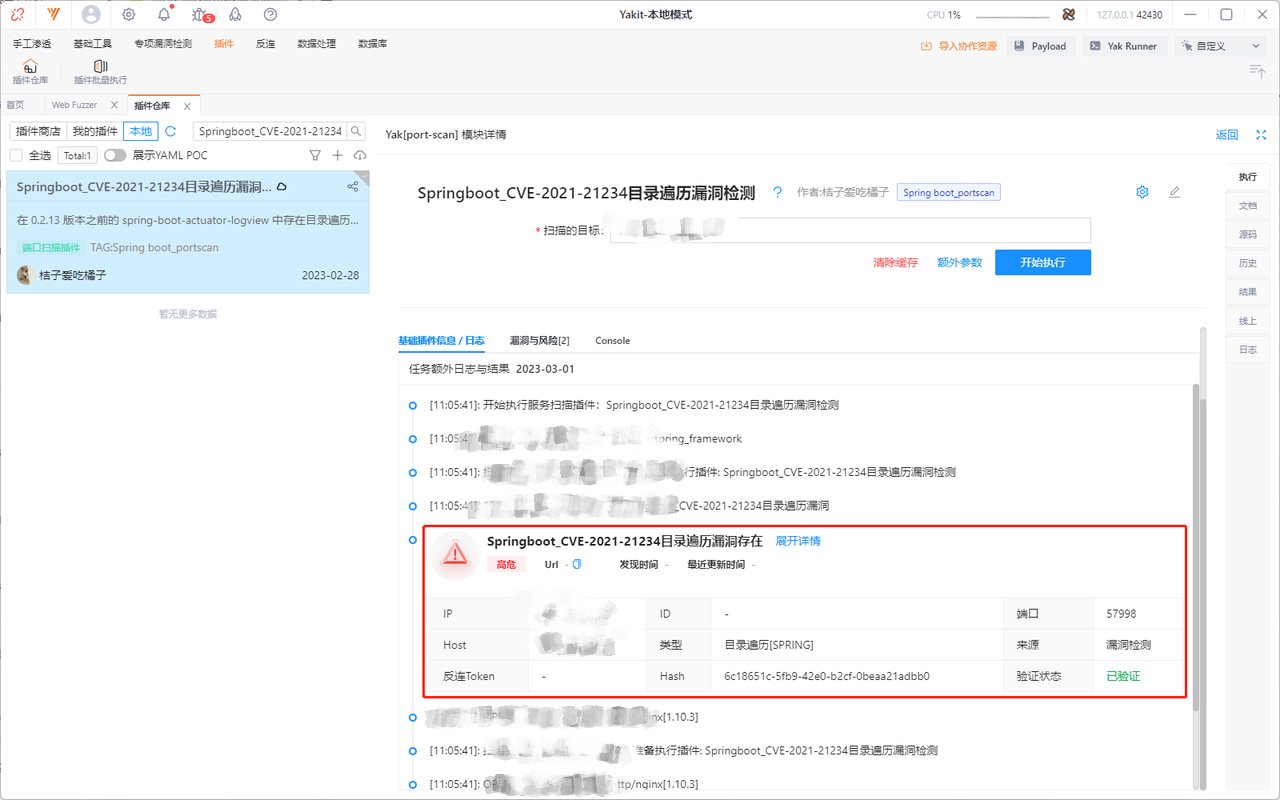

18 CVE-2021-21234 目录遍历#

插件id:

b70c9b72-31b0-494e-82fd-dd49572960bb

测试过程:

手工测试:漏洞存在

插件测试:输入url+端口,开始执行测试,得到测试结果

19 CVE-2020-5405 路径穿越漏洞#

插件id:

97decf92-0c50-48e9-bd40-270209a5a491

测试过程:

暂无案例